Illumio MCP サーバー

Illumio PCE(Policy Compute Engine)と連携するためのインターフェースを提供するModel Context Protocol(MCP)サーバー。このサーバーは、Illumioのワークロード管理、ラベル操作、トラフィックフロー分析へのプログラムによるアクセスを可能にします。

それは何ができるのでしょうか?

会話型 AI を使用して PCE と会話します。

ワークロードの作成、更新、削除

ラベルの作成、更新、削除

トラフィックの概要を取得し、セキュリティ分析を行う

PCEヘルスを取得

Related MCP server: Voice Call MCP Server

前提条件

Python 3.8以上

Illumio PCEインスタンスへのアクセス

PCE の有効な API 認証情報

インストール

リポジトリをクローンします。

依存関係をインストールします:

構成

これをuvコマンドを使用して実行する必要があります。これにより、環境変数を渡してバックグラウンドで実行することが容易になります。

uvとClaude Desktopの使用

MacOS の場合: ~/Library/Application\ Support/Claude/claude_desktop_config.json Windows の場合: %APPDATA%/Claude/claude_desktop_config.json

custom_settingsセクションに以下を追加します。

特徴

リソース

リソースはまだ完成していないので、後で調べます。

illumio://workloads- PCE からワークロードを取得するillumio://labels- PCE からすべてのラベルを取得します

ツール

ワークロード管理

get-workloads- PCE からすべてのワークロードを取得しますcreate-workload- 指定された名前、IP アドレス、ラベルを持つ管理されていないワークロードを作成しますupdate-workload- 既存のワークロードのプロパティを更新するdelete-workload- PCE から名前でワークロードを削除します

ラベル操作

create-label- キーと値のペアを持つ新しいラベルを作成するdelete-label- キーと値のペアで既存のラベルを削除しますget-labels- PCE からすべてのラベルを取得します

トラフィック分析

get-traffic-flows- 包括的なフィルタリング オプションを使用して詳細なトラフィック フロー データを取得します。日付範囲フィルタリング

送信元/宛先フィルタリング

サービス(ポート/プロトコル)フィルタリング

ポリシー決定フィルタリング

ワークロードと IP リストのクエリ オプション

結果の制限

get-traffic-flows-summary- get-traffic-flowsと同じフィルタリング機能を使用して、要約されたトラフィックフロー情報を取得します。

ポリシー管理

get-rulesets- オプションのフィルタリングを使用して PCE からルールセットを取得します。名前でフィルタリング

有効ステータスでフィルタリング

IPリスト管理

get-iplists- オプションのフィルタリングを使用して PCE から IP リストを取得します。名前でフィルタリング

説明でフィルタリング

IP範囲でフィルタリング

接続テスト

check-pce-connection- PCE の接続と資格情報を確認する

イベント管理

get-events- オプションのフィルタリングを使用して PCE からイベントを取得します。イベントタイプでフィルタリングする(例: 'system_task.expire_service_account_api_keys')

重大度によるフィルタリング(緊急、アラート、重大、エラー、警告、通知、情報、デバッグ)

ステータス(成功、失敗)でフィルタリング

返される結果の数を制限する

エラー処理

サーバーは包括的なエラー処理とログ記録を実装します。

PCE接続の問題

API認証の失敗

リソースの作成/更新の失敗

無効な入力検証

すべてのエラーは完全なスタック トレースとともにログに記録され、フォーマットされたエラー メッセージとしてクライアントに返されます。

発達

テストの実行

テストはまだ実装されていません。

デバッグモード

詳細な操作ログを取得するには、コードまたは環境でログ レベルを DEBUG に設定します。

貢献

リポジトリをフォークする

機能ブランチを作成する

変更をコミットする

ブランチにプッシュする

プルリクエストを作成する

ライセンス

このプロジェクトはGPL-3.0ライセンスの下で提供されています。詳細はLICENSEファイルをご覧ください。

サポート

サポートを受けるには、問題を作成してください。

例

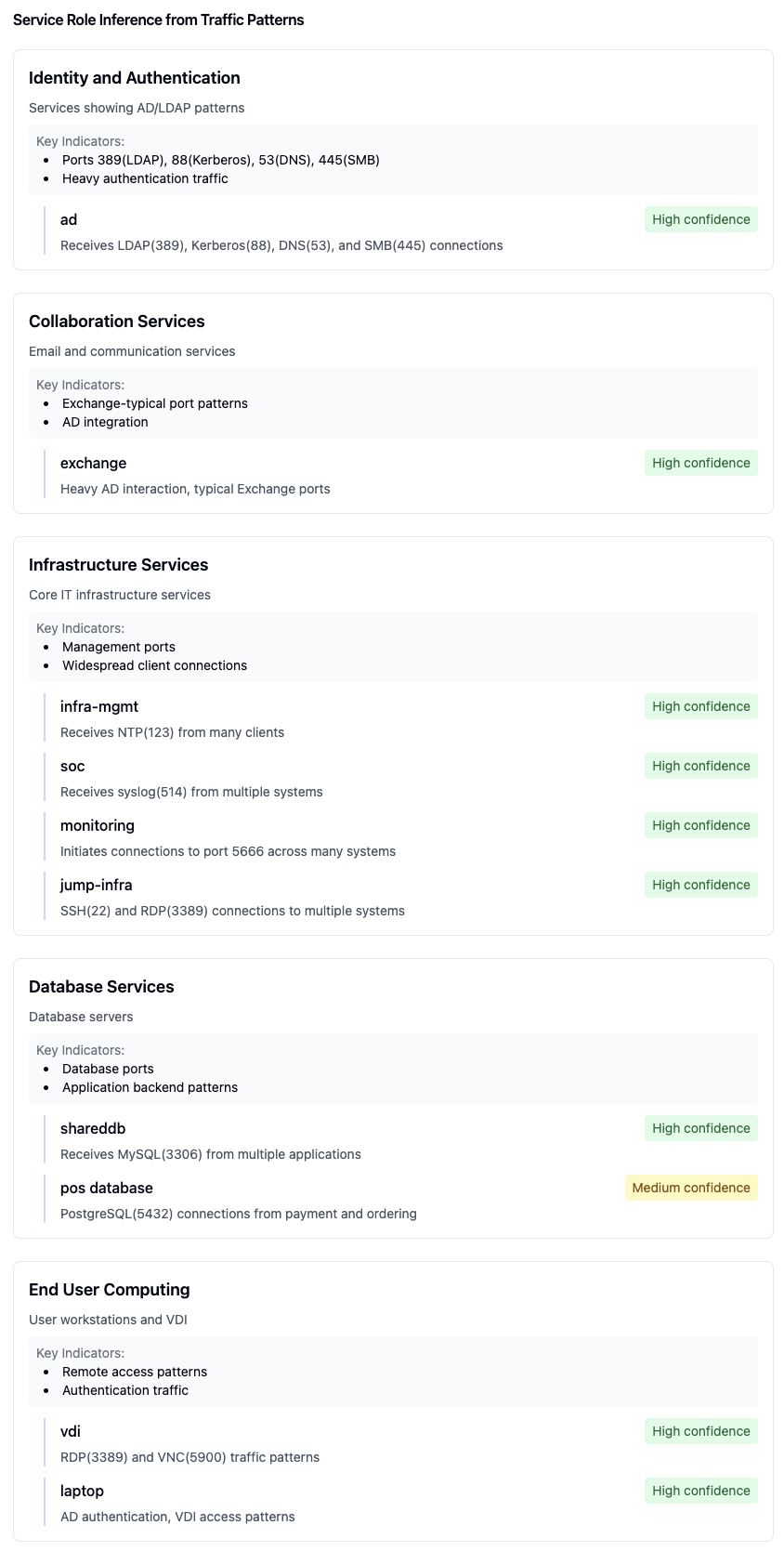

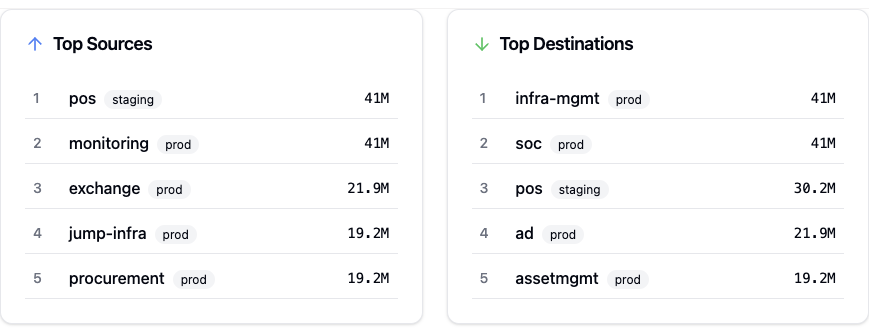

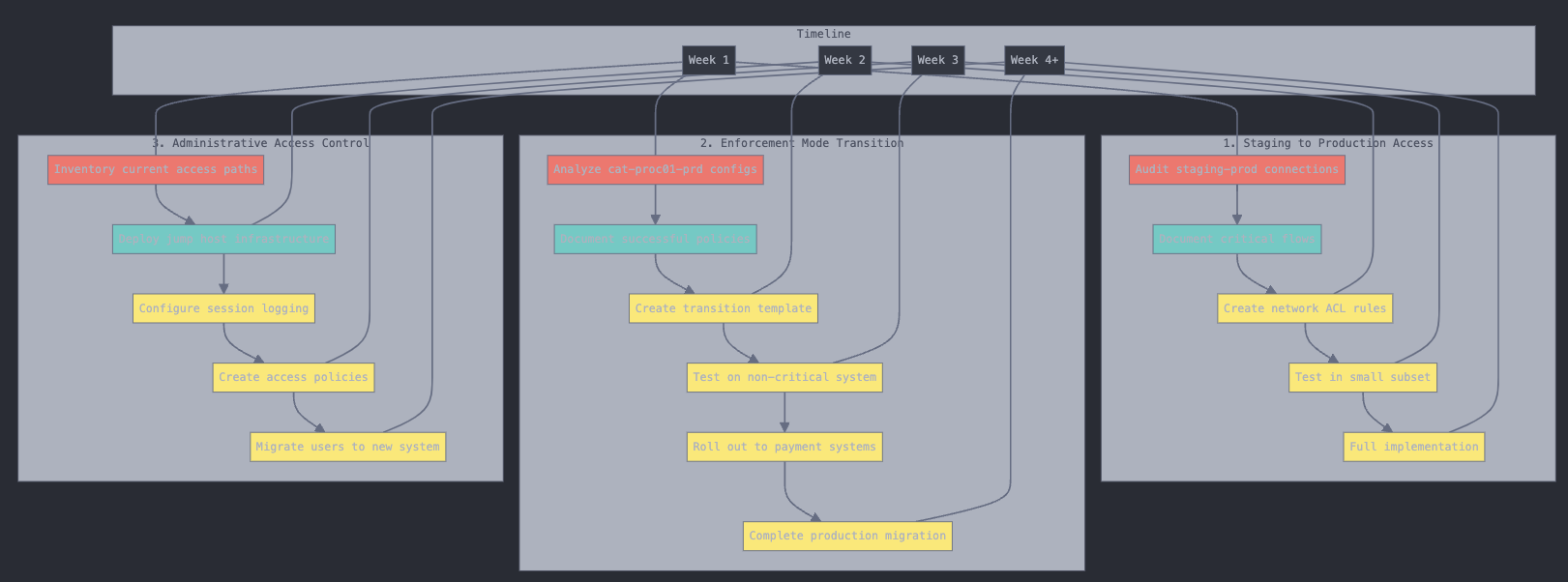

視覚的な例

以下の例はすべて、Claude Desktop 3.5 Sonnet で生成され、この MCP サーバーから取得したデータを使用しています。React コンポーネントにデータをレンダリングすると、美しい視覚効果と結果が得られることがわかりました。

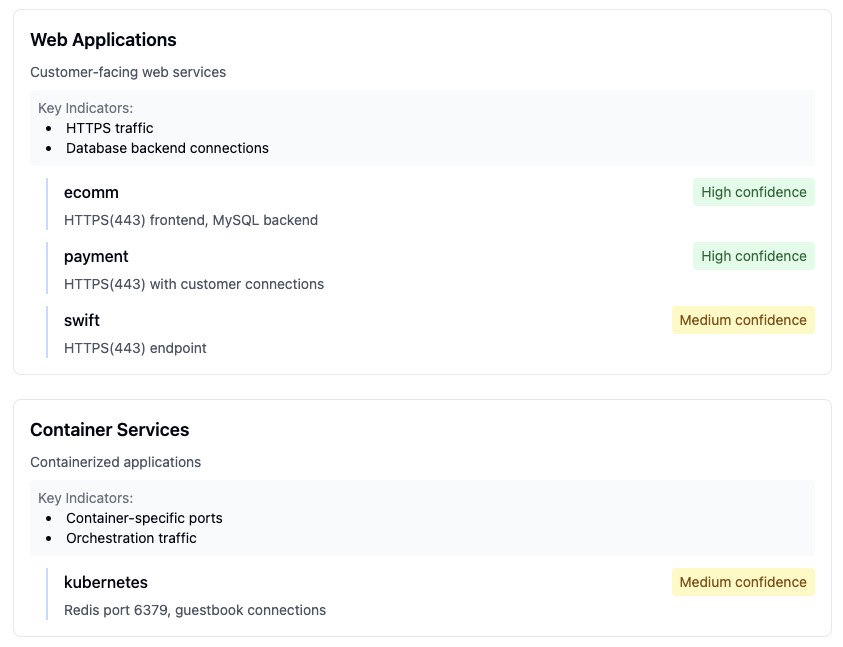

アプリケーション分析

アプリケーションの通信パターンと依存関係の詳細な表示

アプリケーションの通信パターンと依存関係の詳細な表示

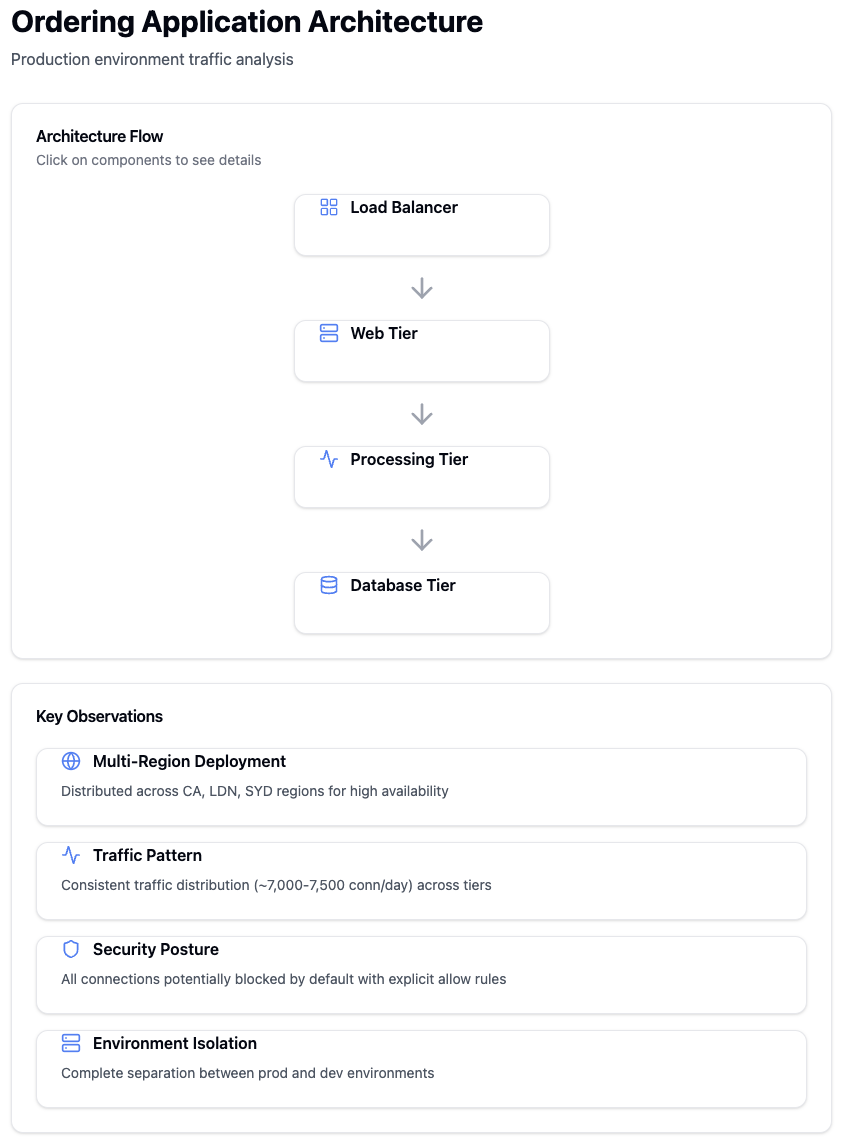

異なるアプリケーション層間のトラフィックパターンの分析

異なるアプリケーション層間のトラフィックパターンの分析

インフラストラクチャの洞察

主要なインフラストラクチャの指標とステータスを表示する概要ダッシュボード

主要なインフラストラクチャの指標とステータスを表示する概要ダッシュボード

インフラストラクチャサービス通信の詳細な分析

インフラストラクチャサービス通信の詳細な分析

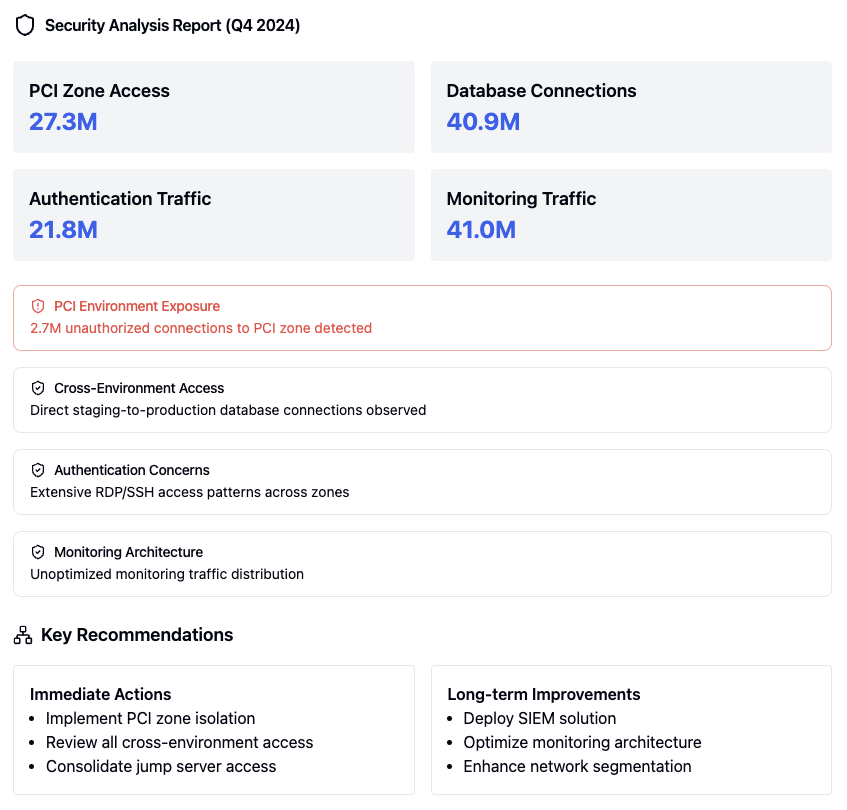

セキュリティ評価

包括的なセキュリティ分析レポート

包括的なセキュリティ分析レポート

高リスクの脆弱性に関するセキュリティ評価結果

高リスクの脆弱性に関するセキュリティ評価結果

PCIコンプライアンス評価結果

PCIコンプライアンス評価結果

SWIFTコンプライアンス評価結果

SWIFTコンプライアンス評価結果

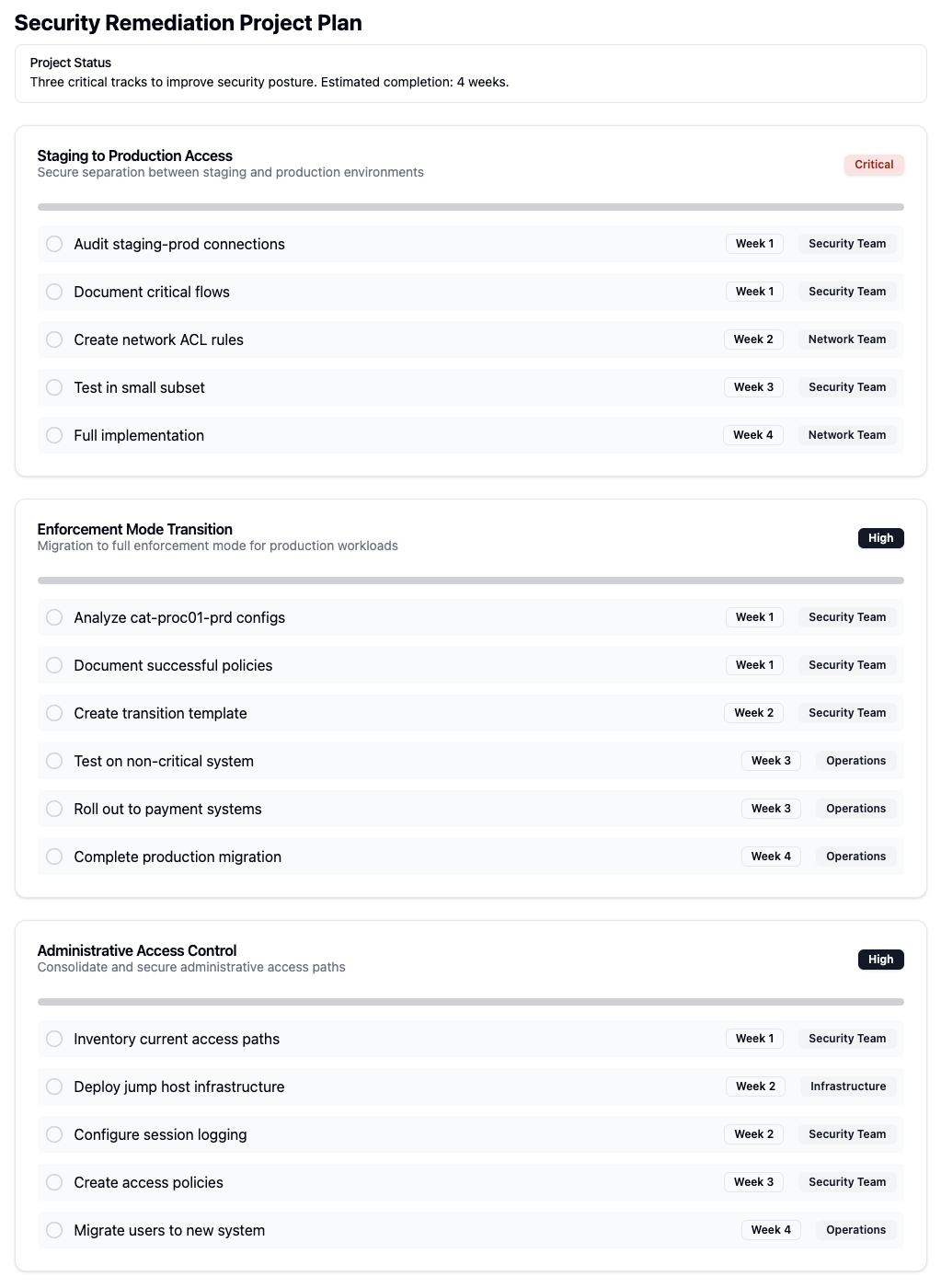

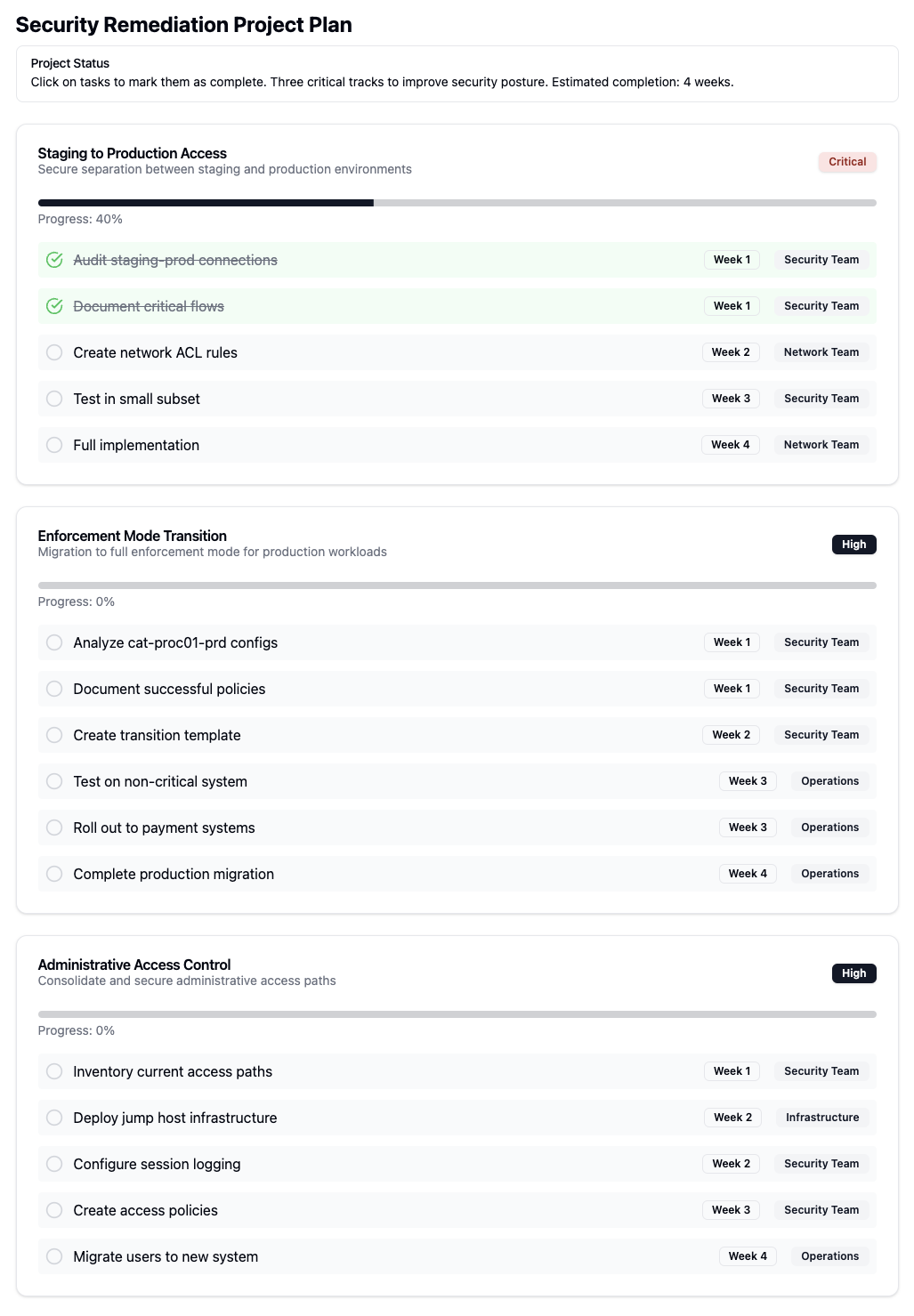

修復計画

セキュリティ修復計画の概要

セキュリティ修復計画の概要

セキュリティ修復実装の詳細な手順

セキュリティ修復実装の詳細な手順

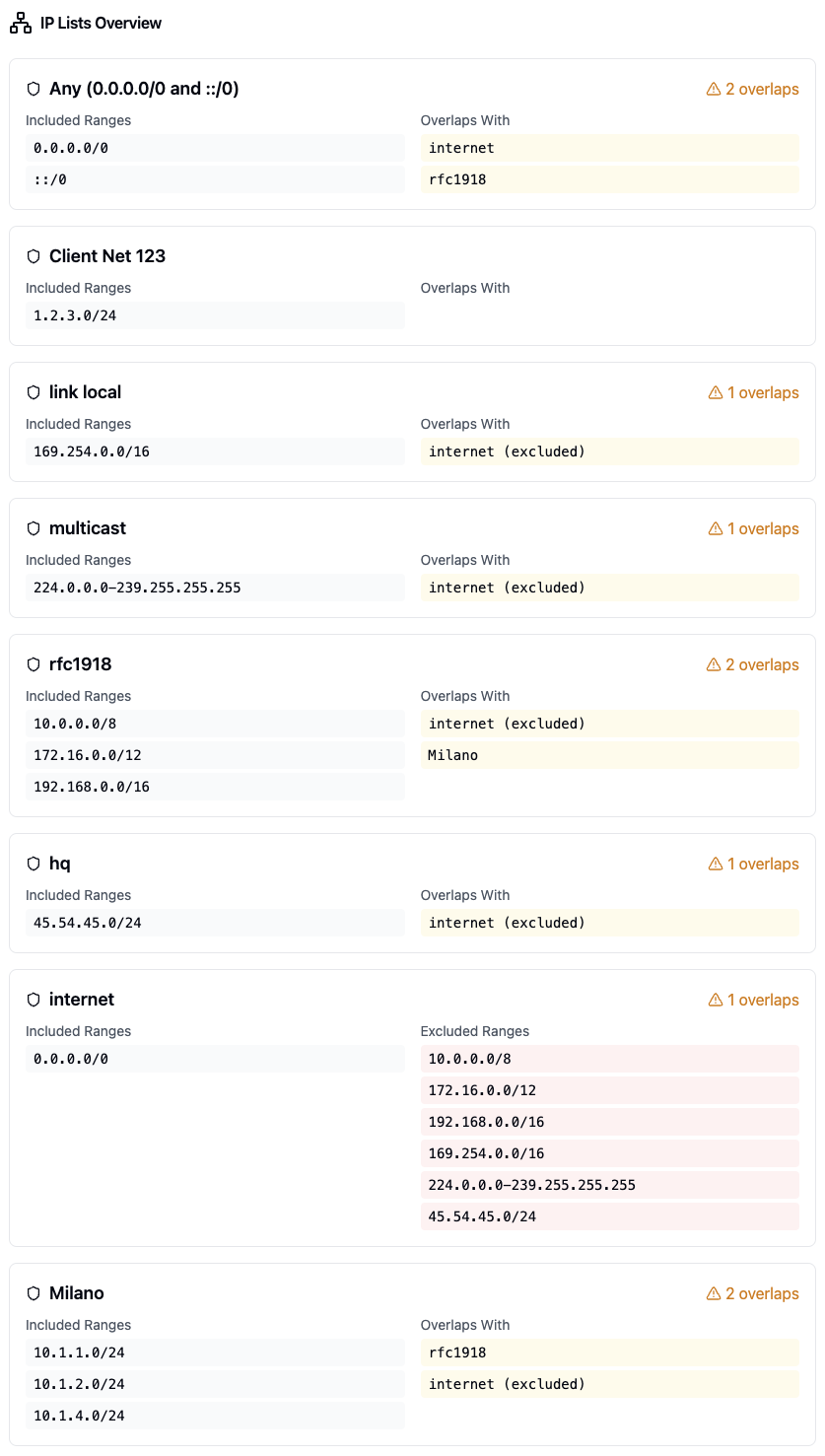

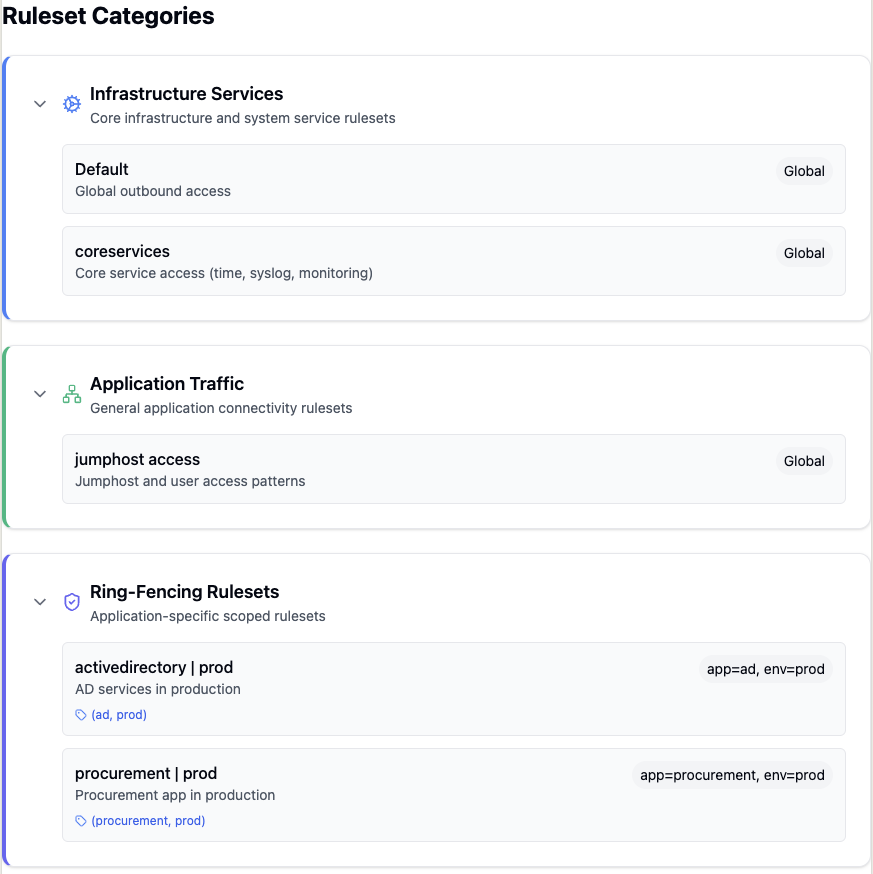

ポリシー管理

IPリストの管理インターフェース

IPリストの管理インターフェース

ルールセットのカテゴリと構成の概要

ルールセットのカテゴリと構成の概要

アプリケーションルールセットの順序設定

アプリケーションルールセットの順序設定

ワークロード管理

詳細なワークロード分析とメトリクス

詳細なワークロード分析とメトリクス

ワークロードのトラフィックパターンの識別と分析

ワークロードのトラフィックパターンの識別と分析

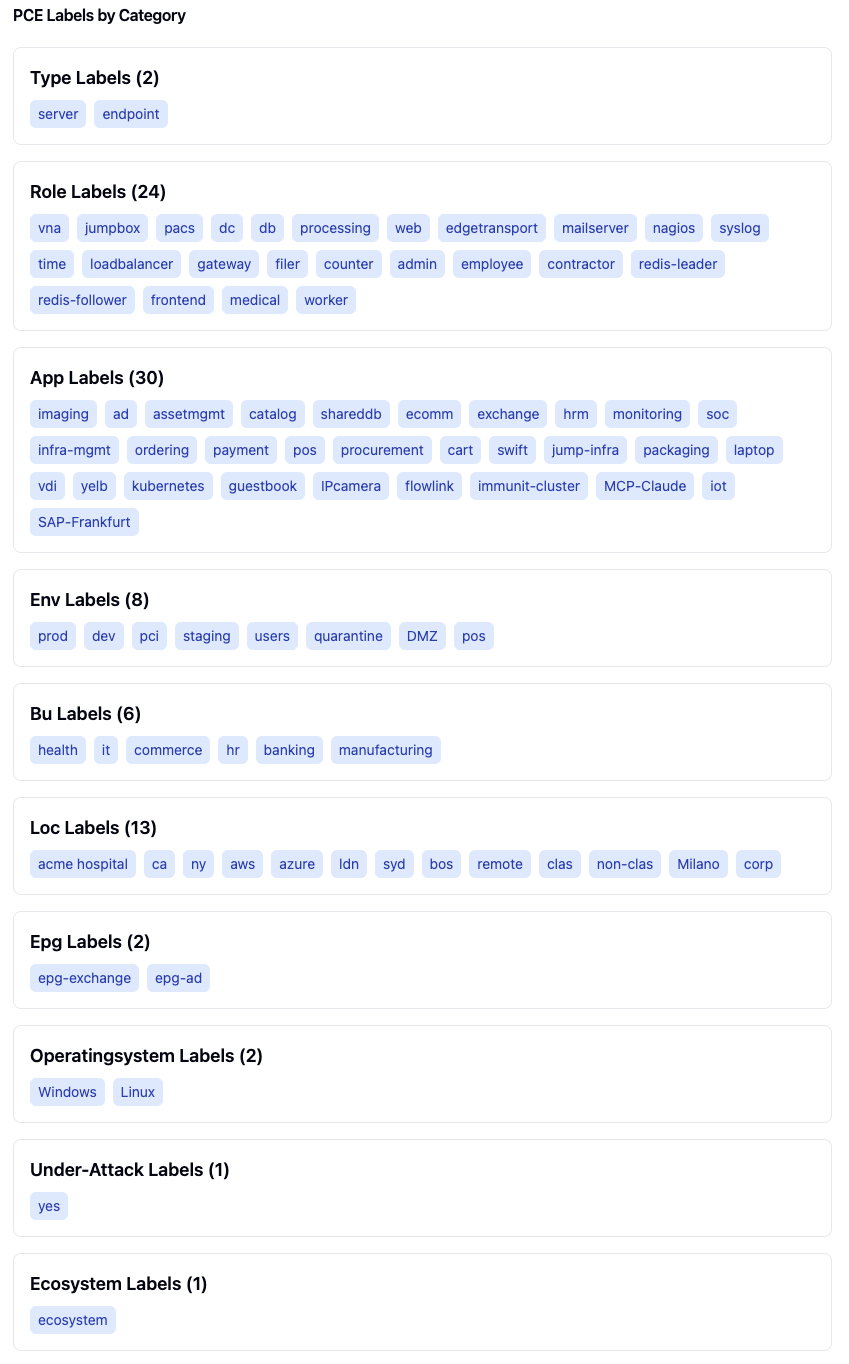

ラベル管理

PCEラベルの種類とカテゴリー別の整理

PCEラベルの種類とカテゴリー別の整理

サービス分析

トラフィックパターンに基づくサービスロールの自動推論

トラフィックパターンに基づくサービスロールの自動推論

上位5つのトラフィックソースと宛先の分析

上位5つのトラフィックソースと宛先の分析

プロジェクト計画

プロジェクト実施のタイムラインとマイルストーン

プロジェクト実施のタイムラインとマイルストーン

利用可能なプロンプト

リングフェンスアプリケーション

ringfence-applicationプロンプトは、受信トラフィックと送信トラフィックを制御してアプリケーションを分離および保護するためのセキュリティ ポリシーの作成に役立ちます。

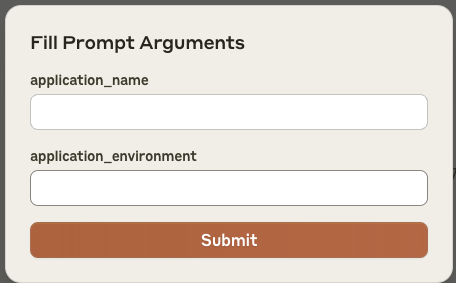

必須引数:

application_name: リングフェンスするアプリケーションの名前application_environment: リングフェンスするアプリケーションの環境

特徴:

アプリケーション内の層間通信のルールを作成する

トラフィックフローを使用して必要な外部接続を識別する

ソースアプリケーションに基づいて受信トラフィック制限を実装します

必要な外部通信のための送信トラフィックルールを作成する

スコープ内(同じアプリ/環境)接続とスコープ外(外部)接続の両方を処理します

リモートアプリケーション接続用に個別のルールセットを作成します

アプリケーショントラフィックを分析する

analyze-application-trafficプロンプトは、アプリケーション トラフィック パターンと接続の詳細な分析を提供します。

必須引数:

application_name: 分析するアプリケーションの名前application_environment: 分析するアプリケーションの環境

分析機能:

トラフィックをインバウンドフローとアウトバウンドフローで順序付けます

アプリケーション/環境/役割の組み合わせによるグループ

関連するラベルの種類とパターンを識別します

Reactコンポーネント形式で結果を表示します

プロトコルとポート情報を表示します

既知のサービスパターンを識別しようとする(例:ポート5666のNagios)

トラフィックをインフラストラクチャとアプリケーションの種類に分類します

インターネット露出を決定する

Illumio のロール、アプリケーション、環境ラベルを表示します。

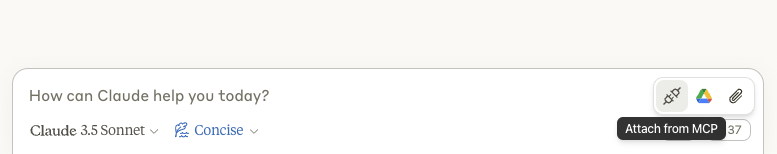

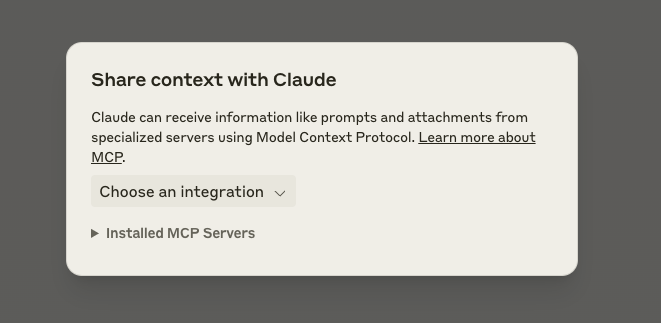

MCPプロンプトの使い方

ステップ1: インターフェースの「MCPから添付」ボタンをクリックします

ステップ2: インストール済みのMCPサーバーから選択する

ステップ 3: 必要なプロンプト引数を入力します。

ステップ4: 送信をクリックして、設定したプロンプトを送信します。

プロンプトの仕組み

MCPサーバーは設定されたプロンプトをクロードに送信する

クロードはモデルコンテキストプロトコルを通じてコンテキストを受け取ります

Illumio固有のタスクを専門的に処理できます

このワークフローにより、アプリケーション トラフィック分析とリングフェンシング タスクのために、Illumio システムと Claude 間でコンテキストの自動共有が可能になります。

ドッカー

アプリケーションは、GitHub Container Registry から Docker コンテナとして入手できます。

コンテナを引く

また、 latestバージョン番号に置き換えて、特定のバージョンを使用することもできます。

Claude Desktopで実行

Claude Desktop でコンテナーを使用するには、次のことが必要です。

PCE 資格情報を使用して環境ファイル (例

~/.illumio-mcp.env) を作成します。

Claude Desktop 構成ファイルに次の構成を追加します。

MacOS の場合 ( ~/Library/Application Support/Claude/claude_desktop_config.json ):

必ず次の点に注意してください:

YOUR_USERNAME実際のユーザー名に置き換えますログディレクトリを作成します(例:

~/tmp)システムに応じてパスを調整します

スタンドアロンで実行

コンテナを直接実行することもできます。

Dockerコンポーズ

開発やテストにはDocker Composeを使用できます。docker docker-compose.ymlファイルを作成します。

次に以下を実行します:

既知の問題

コンテナを実行すると、Illumio SDK の正規表現による構文警告が表示される場合があります。これらの警告は機能には影響せず、コンテナ内で自動的に抑制されます。

コンテナの実行時に警告が表示される場合は、以下を追加して手動で警告を抑制できます。

または docker-compose.yml の場合:

クロードデスクトップ構成

Claude Desktop ユーザーの場合は、次の構成を Claude Desktop 構成ファイルに追加します。

必ず次の点に注意してください:

YOUR_USERNAME実際のユーザー名に置き換えます~/tmpにログディレクトリを作成します(または必要に応じてパスを調整します)。PCE 資格情報を使用して、

~/.illumio-mcp.envに環境ファイルを作成します。

構成:

コンテナを実行するためにDockerを使用する

ログ用のローカルディレクトリをマウントします

Pythonの警告を抑制する

環境ファイルから PCE 資格情報を読み込みます

--initと--rmで適切なコンテナのクリーンアップを有効にする