Volatility3 MCPサーバー

導入

Volatility3 MCP Serverは、Claude DesktopなどのMCPクライアントと、高度なメモリフォレンジックフレームワークであるVolatility3を接続する強力なツールです。この統合により、LLMはシンプルな会話型インターフェースを通じて、メモリダンプの解析、マルウェアの検出、そして高度なメモリフォレンジックタスクを実行できるようになります。

Related MCP server: ODBC MCP Server

これが解決するもの

メモリフォレンジックは複雑な分野であり、通常は専門知識とコマンドラインの専門知識が求められます。このプロジェクトは、以下の方法でそのギャップを埋めます。

専門家でなくても自然言語で記憶フォレンジックを実行できるようにする

LLMがメモリダンプを直接分析して洞察を提供できるようにする

通常は複数の手動ステップを必要とする一般的なフォレンジックワークフローを自動化

メモリフォレンジックをよりアクセスしやすく、ユーザーフレンドリーにする

特徴

メモリダンプ分析: さまざまなプラグインを使用して Windows および Linux のメモリダンプを分析します

プロセス検査: 実行中のプロセスを一覧表示し、その詳細を調べ、疑わしいアクティビティを特定します。

ネットワーク分析: ネットワーク接続を調べてコマンド&コントロールサーバーを検出する

クロスプラットフォーム サポート: Windows と Linux の両方のメモリ ダンプで動作します (macOS のサポートは近日中に開始されます)

マルウェア検出: YARAルールでメモリをスキャンし、既知のマルウェアシグネチャを識別します。

デモ

このツールの詳細なプレゼンテーションもこちらでご覧いただけます。

構成

このリポジトリをクローンします:

仮想環境を作成します。

python -m venv environ source environ/bin/activate必要な依存関係をインストールします。

pip install -r requirements.txt

このプロジェクトは次の 2 つの方法で使用できます。

オプション1: Claude Desktopを使用

Claude デスクトップを設定します。

Claude->Settings->Developer->Edit Config->claude_desktop_config.jsonに移動し、次の内容を追加します。{ "mcpServers": { "volatility3": { "command": "absolute/path/to/virtual/environment/bin/python3", "args": [ "absolute/path/to/bridge_mcp_volatility.py" ] } } }

Claude Desktop を再起動し、メモリ ダンプの分析を開始します。

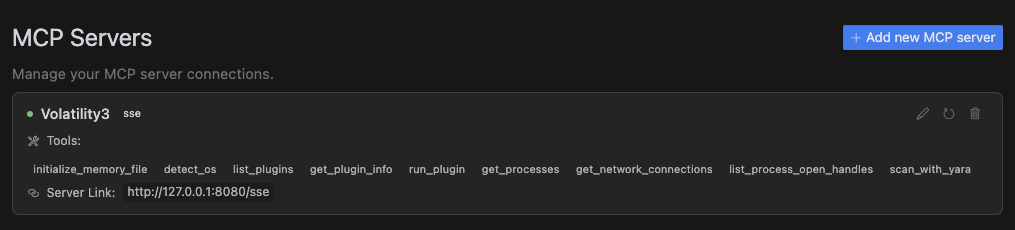

オプション 2: カーソル付き (SSE サーバー)

SSE サーバーを起動します。

python3 start_sse_server.pySSE サーバーを使用するように Cursor を構成します。

カーソル設定を開く

Features->MCP Serversに移動しますURL

http://127.0.0.1:8080/sseで新しい MCP サーバーを追加します。

エージェント モードで Cursor Composer を使用して、メモリ ダンプの分析を開始します。

利用可能なツール

initialize_memory_file : 分析用のメモリダンプファイルを設定する

detect_os : メモリダンプのオペレーティングシステムを識別する

list_plugins : 利用可能なすべての Volatility3 プラグインを表示します

get_plugin_info : 特定のプラグインの詳細情報を取得する

run_plugin : カスタム引数で任意の Volatility3 プラグインを実行する

get_processes : メモリダンプ内の実行中のすべてのプロセスを一覧表示する

get_network_connections : システムからのすべてのネットワーク接続を表示する

list_process_open_handles : プロセスによってアクセスされたファイルとリソースを調べる

scan_with_yara : YARAルールを使用してメモリ内の悪意のあるパターンをスキャンします

貢献

貢献を歓迎します!お気軽にプルリクエストを送信してください。