Herramienta de auditoría de seguridad

Un potente servidor MCP (Protocolo de Contexto de Modelo) que audita las dependencias de los paquetes npm para detectar vulnerabilidades de seguridad. Integrado con el registro remoto de npm para realizar comprobaciones de seguridad en tiempo real.

Características

🔍 Escaneo de vulnerabilidades de seguridad en tiempo real

Integración remota del registro npm

📊 Informes detallados de vulnerabilidad con niveles de gravedad

🛡️ Soporte para múltiples niveles de gravedad (crítico, alto, moderado, bajo)

📦 Compatible con los administradores de paquetes npm/pnpm/yarn

Recomendaciones de soluciones automáticas

Puntuación CVSS y referencias CVE

Instalación mediante herrería

Para instalar la herramienta de auditoría de seguridad para Claude Desktop automáticamente a través de Smithery :

Integración MCP

Opción 1: Usar NPX (recomendado)

Agregar configuración MCP a Cline/Cursor:

Opción 2: Descargar el código fuente y configurarlo manualmente

Clonar el repositorio:

Instalar dependencias y compilar:

Agregar configuración MCP a Cline/Cursor:

Related MCP server: NPM Sentinel MCP

Capturas de pantalla de configuración

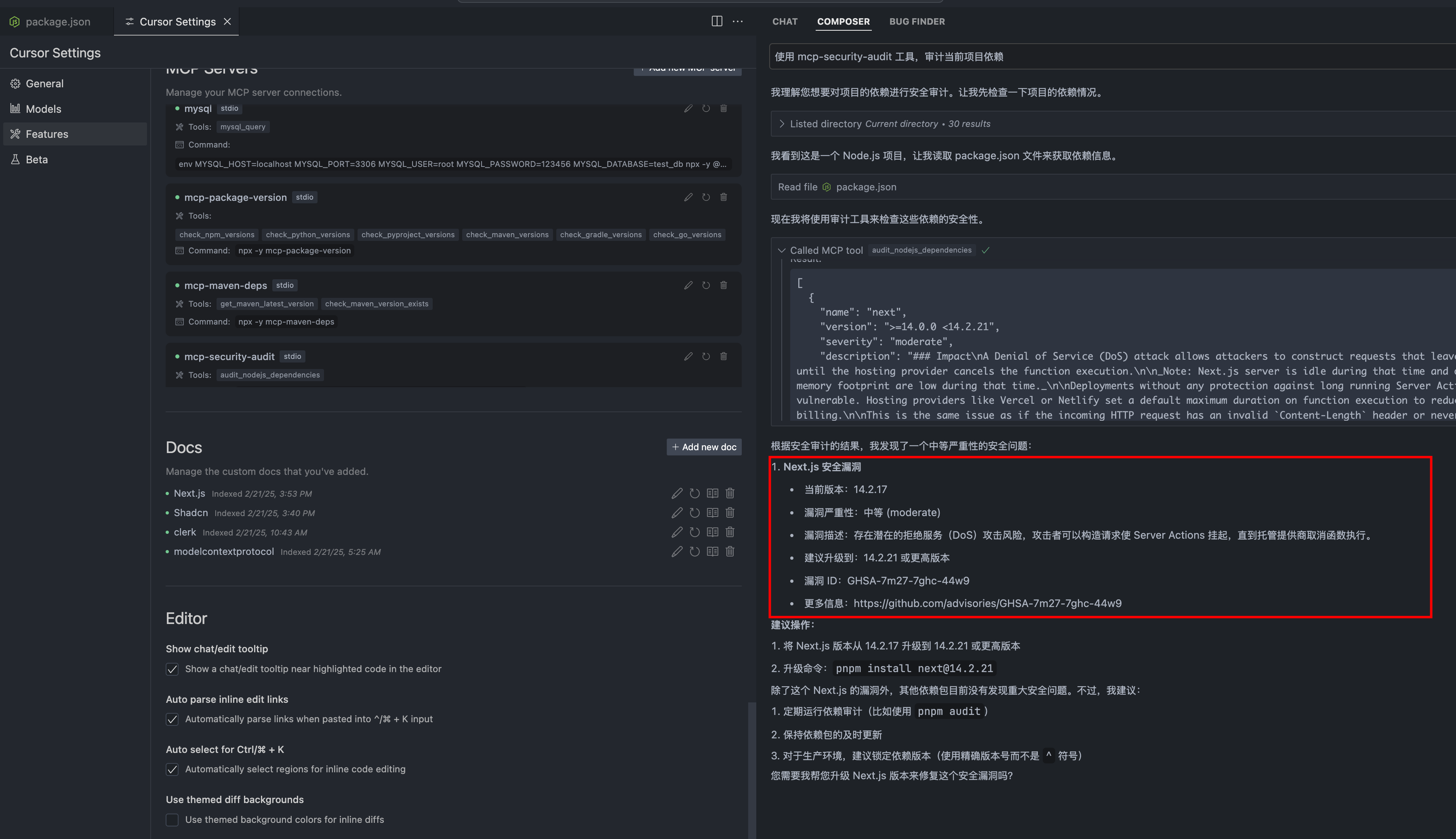

Configuración del cursor

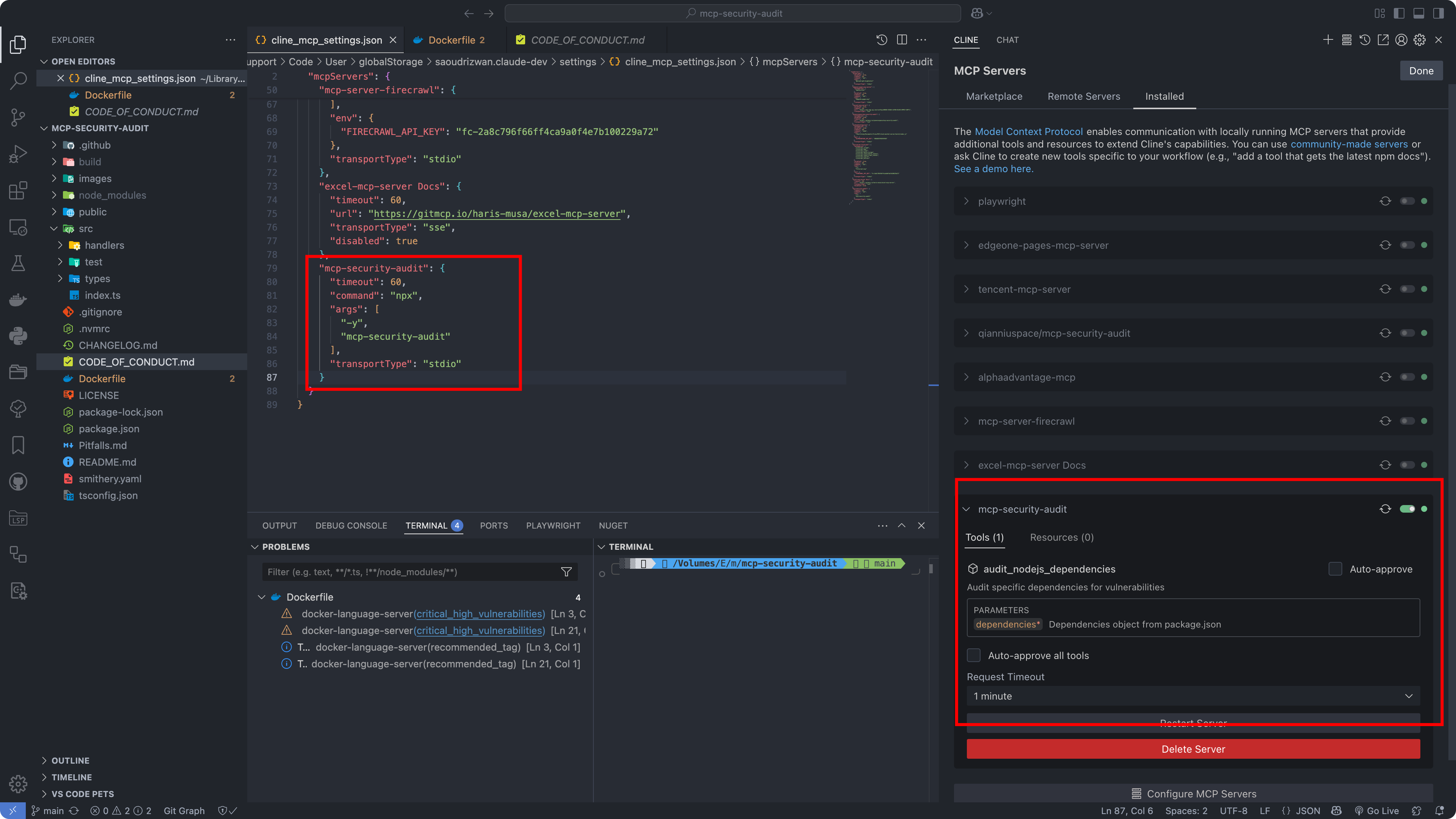

Configuración de Cline

Formato de respuesta de la API

La herramienta proporciona información detallada sobre vulnerabilidades, incluidos niveles de gravedad, recomendaciones de solución, puntuaciones CVSS y referencias CVE.

Ejemplos de respuestas

1. Cuando se encuentran vulnerabilidades (Severity-response.json)

2. Cuando no se encuentran vulnerabilidades (no-Severity-response.json)

Desarrollo

Como referencia de desarrollo, consulte los archivos de respuesta de ejemplo en el directorio public :

Severity-response.json : Respuesta de ejemplo cuando se encuentran vulnerabilidades (transformada a partir de la respuesta de la API de auditoría de npm)

no-Severity-response.json : Ejemplo de respuesta cuando no se encuentran vulnerabilidades (transformada a partir de la respuesta de la API de auditoría de npm)

Nota: Las respuestas de ejemplo mostradas arriba se han transformado a partir de las respuestas sin procesar de la API de auditoría de npm para ofrecer un formato más estructurado. Las respuestas originales de la API de auditoría de npm contienen metadatos adicionales y pueden tener una estructura diferente.

Contribuyendo

¡Agradecemos sus contribuciones! Lea nuestra Guía de Contribución para obtener más información sobre nuestro código de conducta y el proceso para enviar solicitudes de incorporación de cambios.

Licencia

Este proyecto está licenciado bajo la licencia MIT: consulte el archivo de LICENCIA para obtener más detalles.

Autor

ESX ( qianniuspace@gmail.com )